針對智慧家庭的Vlan規劃

這篇主要是介紹一下以相對比較安全的智慧家庭前提下所規劃的網路架構,也是目前77 house所採用的網路架構,後續會再以Unifi OS的網路設定模組做實作的分享。

媽媽說不要相信陌生人

近幾年資安界對於網路安全的議題提出零信任網路 (Zero Trust Network)的概念,簡單講就是在座的各位都是威脅的意思 (有請斷水流大師兄)!預設把所有的網路流量都視為帶有威脅,所以要把所有連線進來的裝置、用戶等等的權限都調到最低,雖然看起來有夠負面,但想想我們的智慧家庭既然已經可以控制門禁跟監控了,那麼還是乖乖聽媽媽的話比較好…

全面隔離拒絕防疫破口

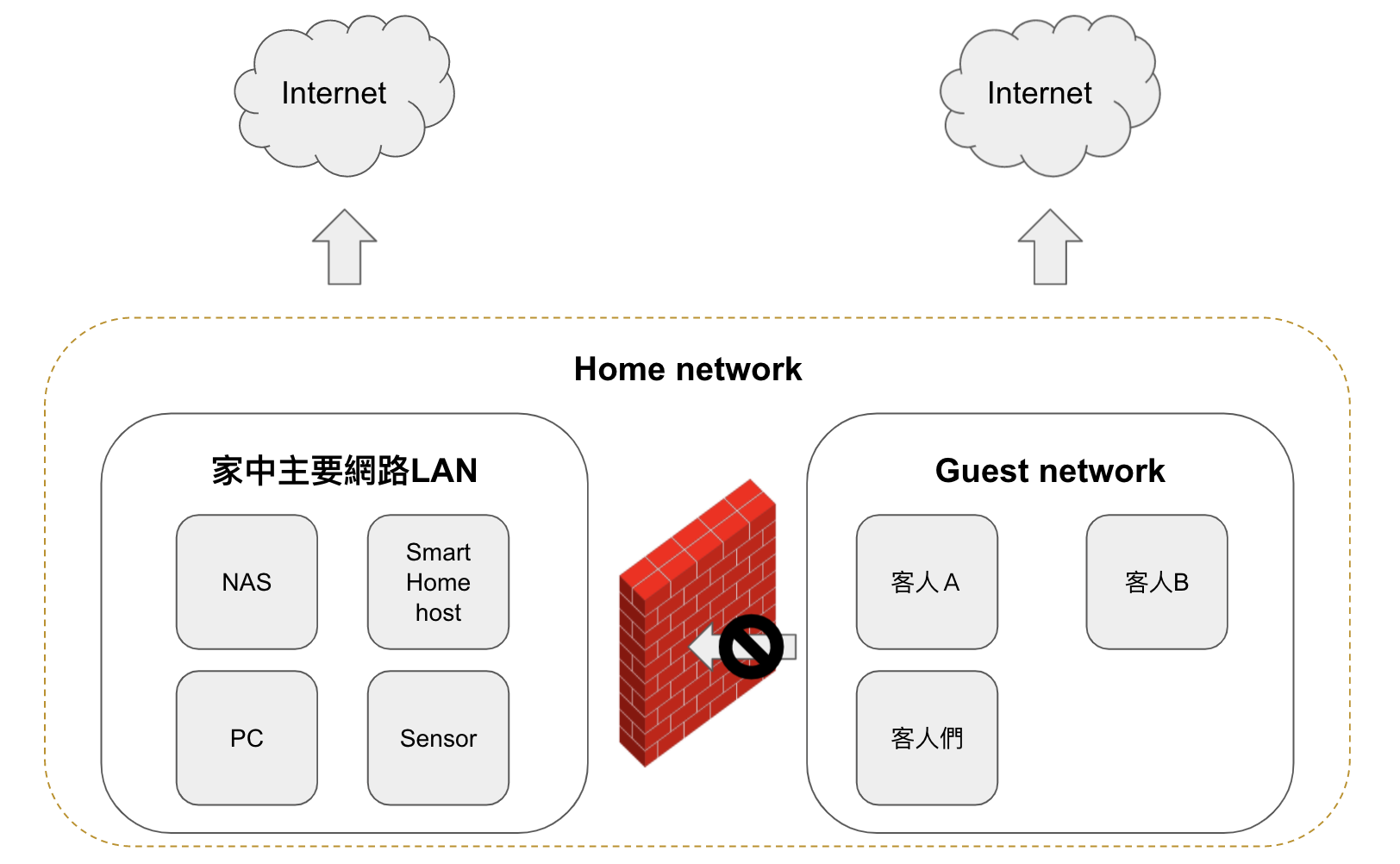

秉持著前面提到的Zero Trust Network概念並套用到居家網路,首先我們需要先找出內部想要保護的東西是什麼,通常會是家裡的電腦主機、存放出遊照片的NAS跟我們的Router與網路設備,預設的主要區域網路LAN Vlan就會包含上述東西,而家庭成員的手機筆電等等使用的設備也是連上這個LAN Vlan,至於訪客或不能確認是否安全的設備來家裡如果需要上網則是連上這篇介紹過的Guest Vlan,利用兩個不同的Vlan去防止Guest Vlan的網路直接從內部連上LAN Vlan。

訪客網路與家中網路關係圖

訪客網路與家中網路關係圖

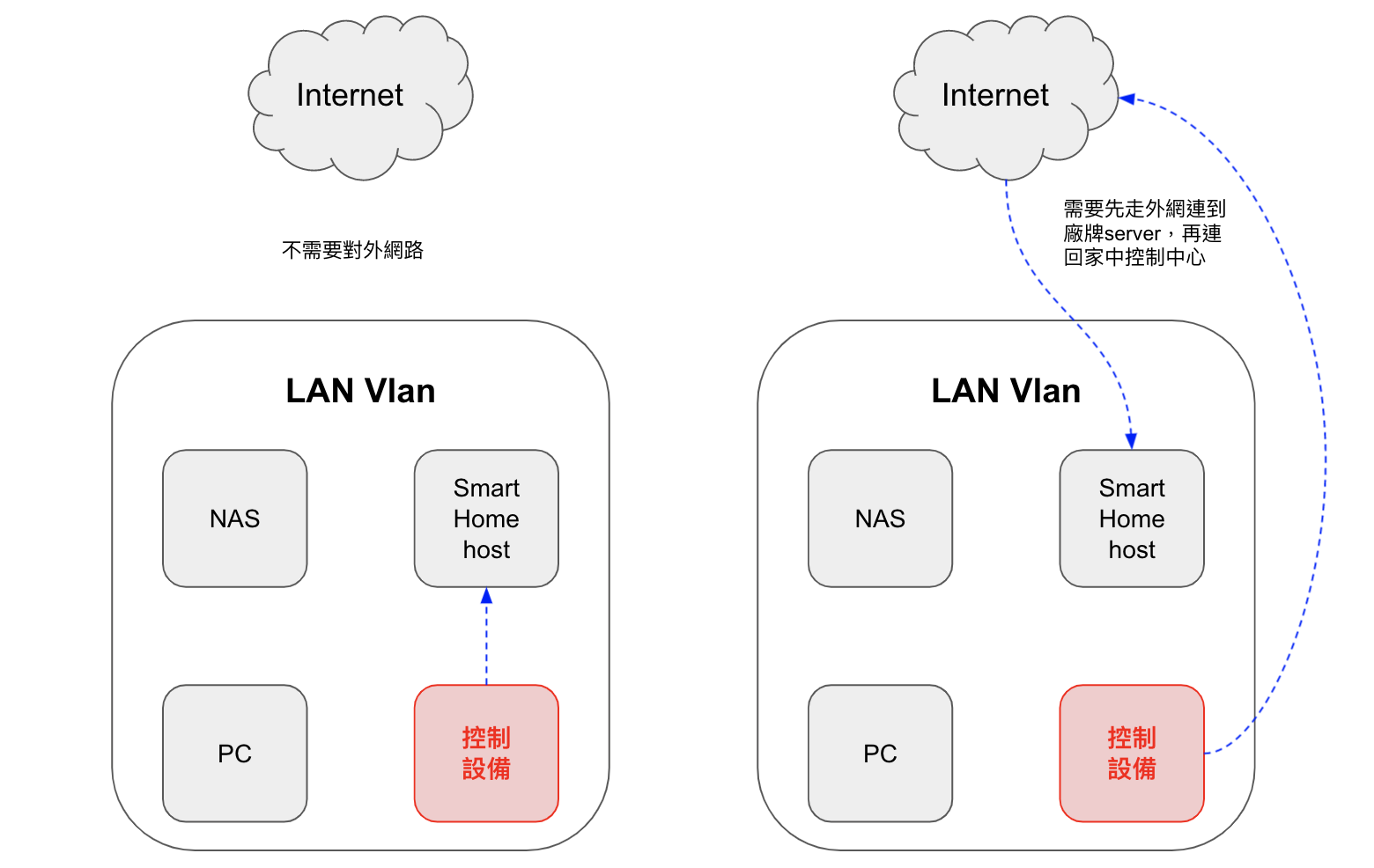

一般家庭大概就做到區隔訪客網路並確保LAN Vlan內的設備都是安全的就不太會有大問題了,但如果是有各種廠牌設備的智慧家庭就有點風險了,像我們在77house智慧家庭 平台篇有提過智慧家庭設備有分成資料都在家中區網傳輸控制與資料會上傳雲端在到手機控制兩種,如果我們家中有會走外網的設備,那麼該設備如果是直接在LAN Vlan裡面的話就有可能讓LAN Vlan有被滲透的風險。

資料在區網傳輸的設備(左)與資料會走外網再回家中網路的設備(右)示意圖

資料在區網傳輸的設備(左)與資料會走外網再回家中網路的設備(右)示意圖

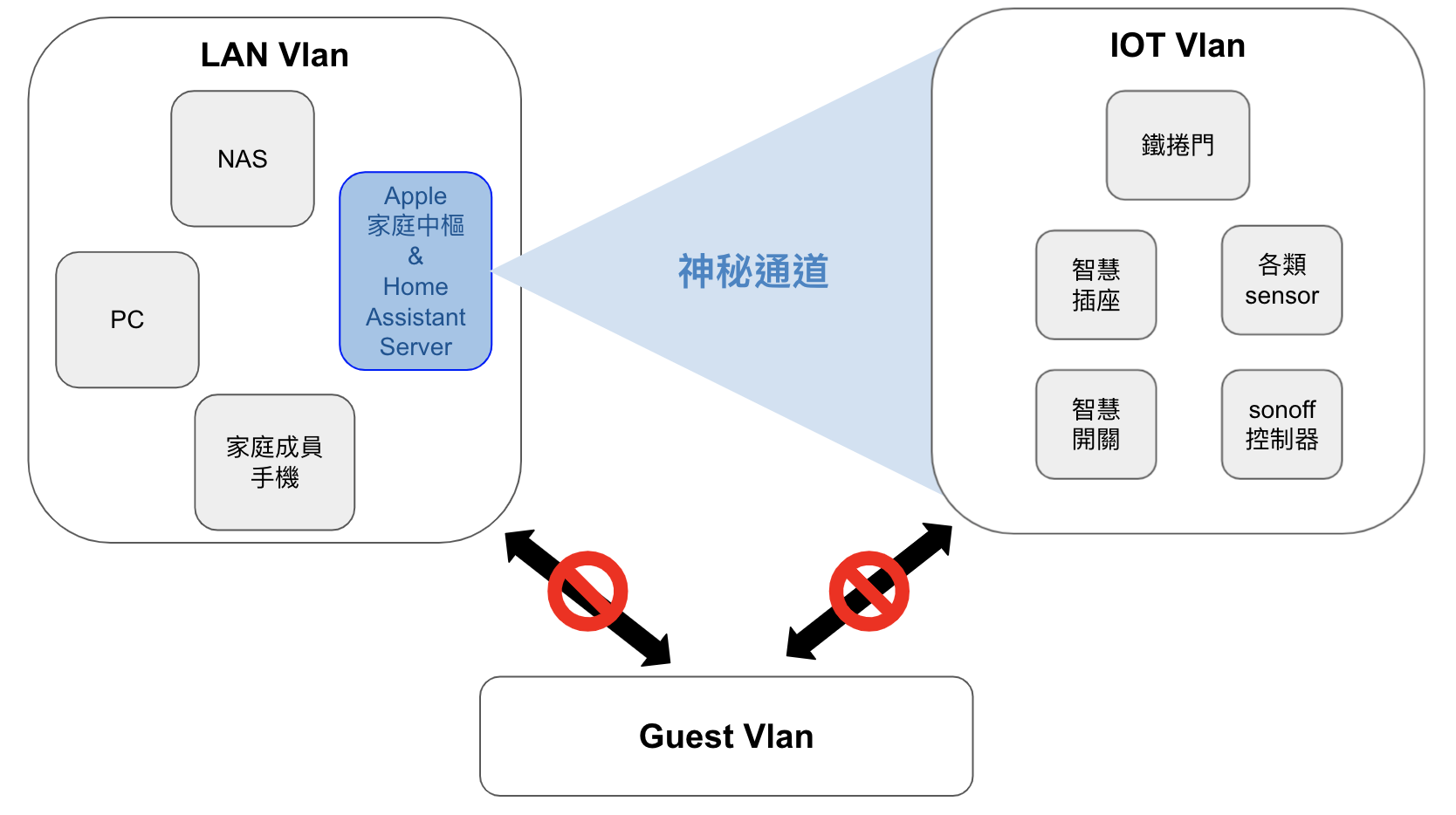

對於我們來說,把關每個家中使用的智慧家庭設備出家門以後去了哪裡做了什麼其實有難度,為了安全起見還是把IOT設備們也都切一個IOT Vlan出來管理,並盡量減少IOT Vlan跟LAN Vlan的資料傳輸,只開放智慧家庭平台的Host當作一個通道來傳遞IOT設備的資料與指令。

77house Vlan 架構圖

77house Vlan 架構圖

從上面的Vlan架構圖可以看出來,我們主要需要保護的設備、資料、Apple家庭中樞(舊ipad跟Homepod mini)跟Home Assistant Server都在LAN Vlan內,並且讓裡面的設備都可以單向連線到IOT Vlan內的每個設備,IOT Vlan包含所有智慧家庭設備、sensor…等等,並且阻擋內部的所有設備連線到LAN Vlan,除了開通一個神秘通道讓這些設備傳送資料跟指令到Apple家庭中樞跟Home Assistant Server,藉此最小化這些設備連進LAN Vlan裡的管道,最後Guest Vlan就是只讓裡面的裝置上網,而區網內不管是LAN Vlan或IOT Vlan都是拒絕連線謝謝再聯絡。

接這就弄髒手吧

上面講的那些居家網路配置大部分都是網路找到資訊應用到77house上,講這麼多相信大家還是不知道怎麼去設定這些東西,後續的文章會一步步利用Unifi OS的網路模組完成上面的各項設定,若有問題的地方再請資安大神們或真.網路專家們一起分享討論。