Unifi智慧家庭防火牆規則分享(下)

在"上篇"中我們完成了阻擋IOT Vlan連線LAN Vlan與神秘通道的防火牆規則,但其實還是有漏洞可以讓IOT Vlan內的設備駭進整體架構,下面讓我們來測試看看。

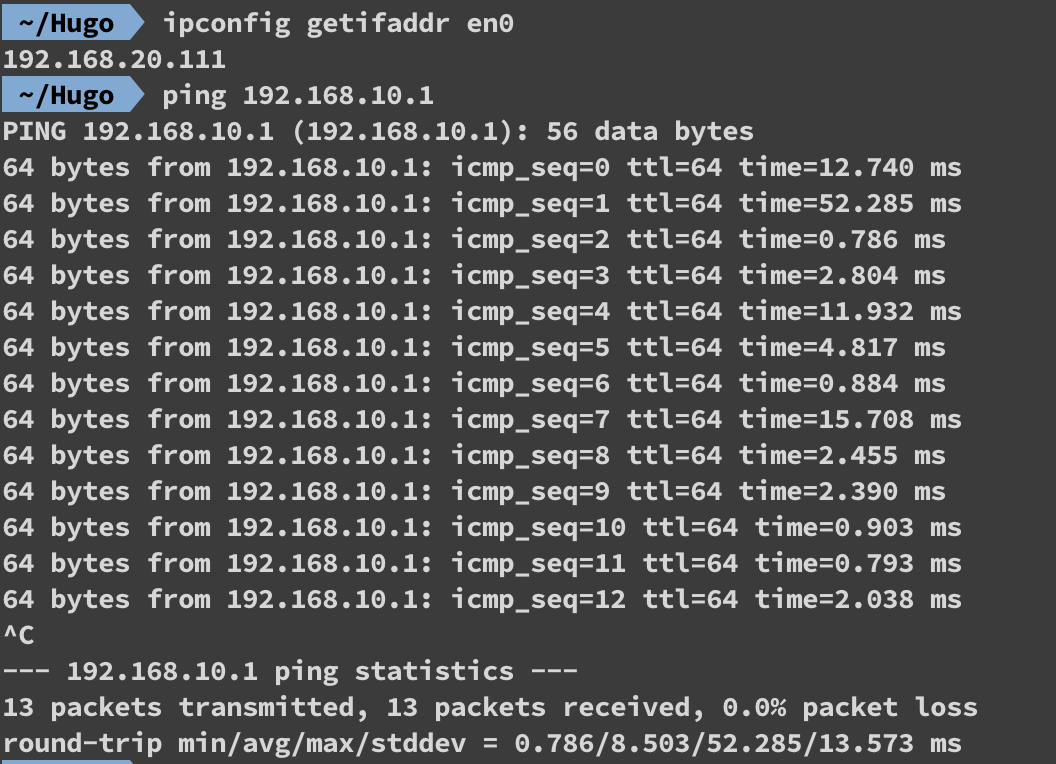

試試看連進LAN Vlan的Router IP

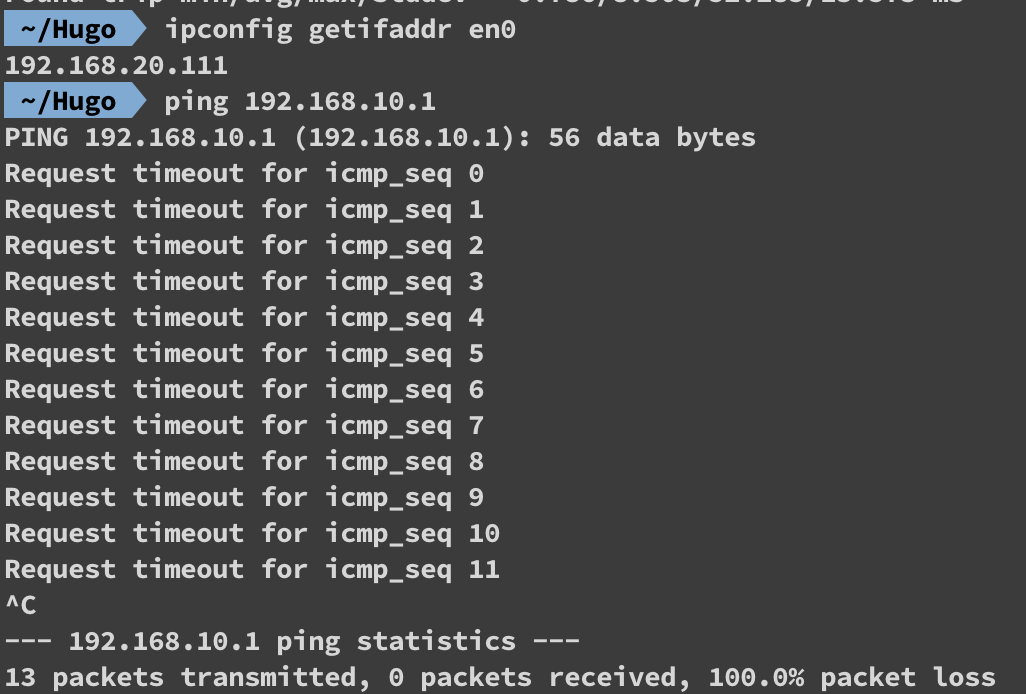

在上篇中我們已經測試過在IOT Vlan的裝置去Ping LAN Vlan內的裝置時會出現連線逾時,看起來是很成功的隔開了IOT Vlan,但這些防火牆規則都是在LAN IN的狀況下成立,也就是說如果我們是直接連進Router他會變成是LAN LOCAL那麼上述的規則就都無效了,我們試著把筆電連上IOT Vlan的WiFi並且去Ping 192.168.10.1,會發現雖然是連往LAN Vlan,但因為是連到Router所以非LAN IN類別的防火牆規則所以我們是Ping得到的。

從IOT Vlan網路連線到LAN Vlan的Router中

從IOT Vlan網路連線到LAN Vlan的Router中

照上圖的結果顯示只要IOT Vlan的裝置有辦法連線到Router,那他只要能從Router進入我們的Unifi OS更改網路設定就可以直接進入LAN Vlan了,所以我們一定要想辦法解決這個問題。

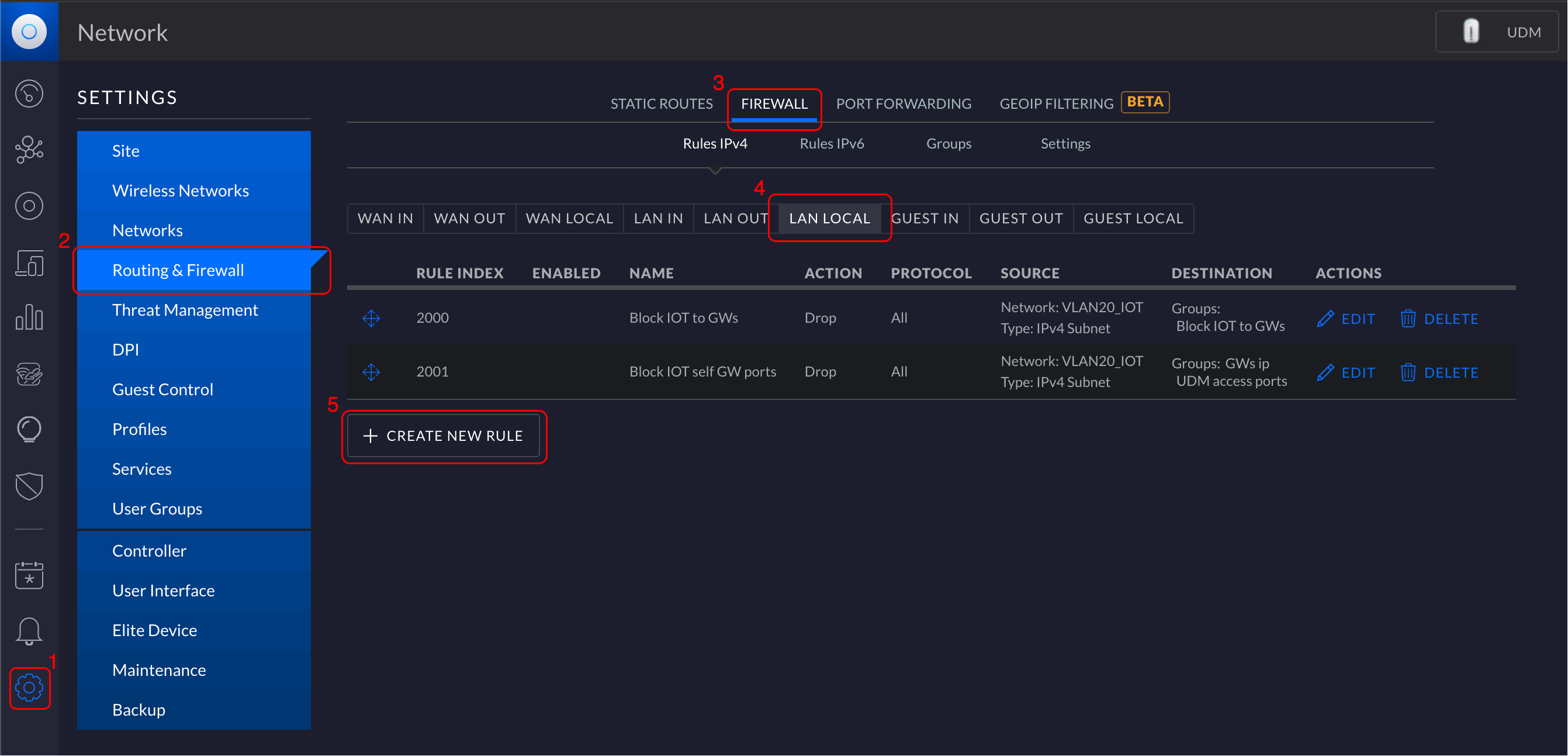

首先我們一樣點選左下角Settings並選擇Routing & Firewall設定頁面,點選上方的FIREWALL內的LAN LOCAL分類,並按下CREATE NEW RULE進行LAN LOCAL的防火牆規則新增頁面。

前往新增LAN LOCAL類別的防火牆規則

前往新增LAN LOCAL類別的防火牆規則

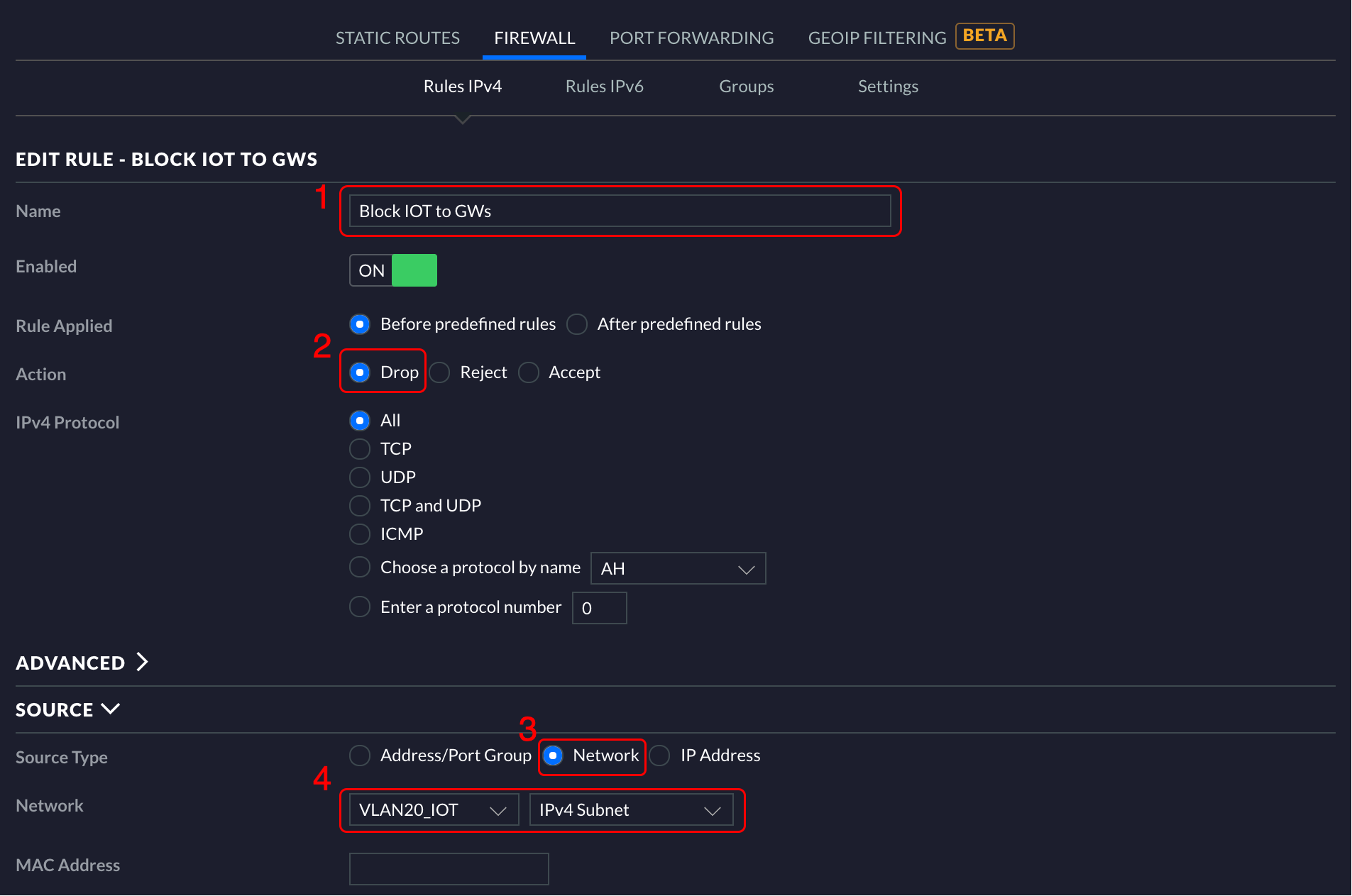

我們首先要建立一個防止IOT Vlan裝置連上其他Vlan Router的防火牆規則,在LAN LOCAL建立名為Block IOT to GWs的規則,Action的部分選擇Drop,下面SOURCE的地方選擇Network的類別然後選VLAN20_IOT這個Vlan網路。

Block IOT to GWs防火牆規則設定

Block IOT to GWs防火牆規則設定

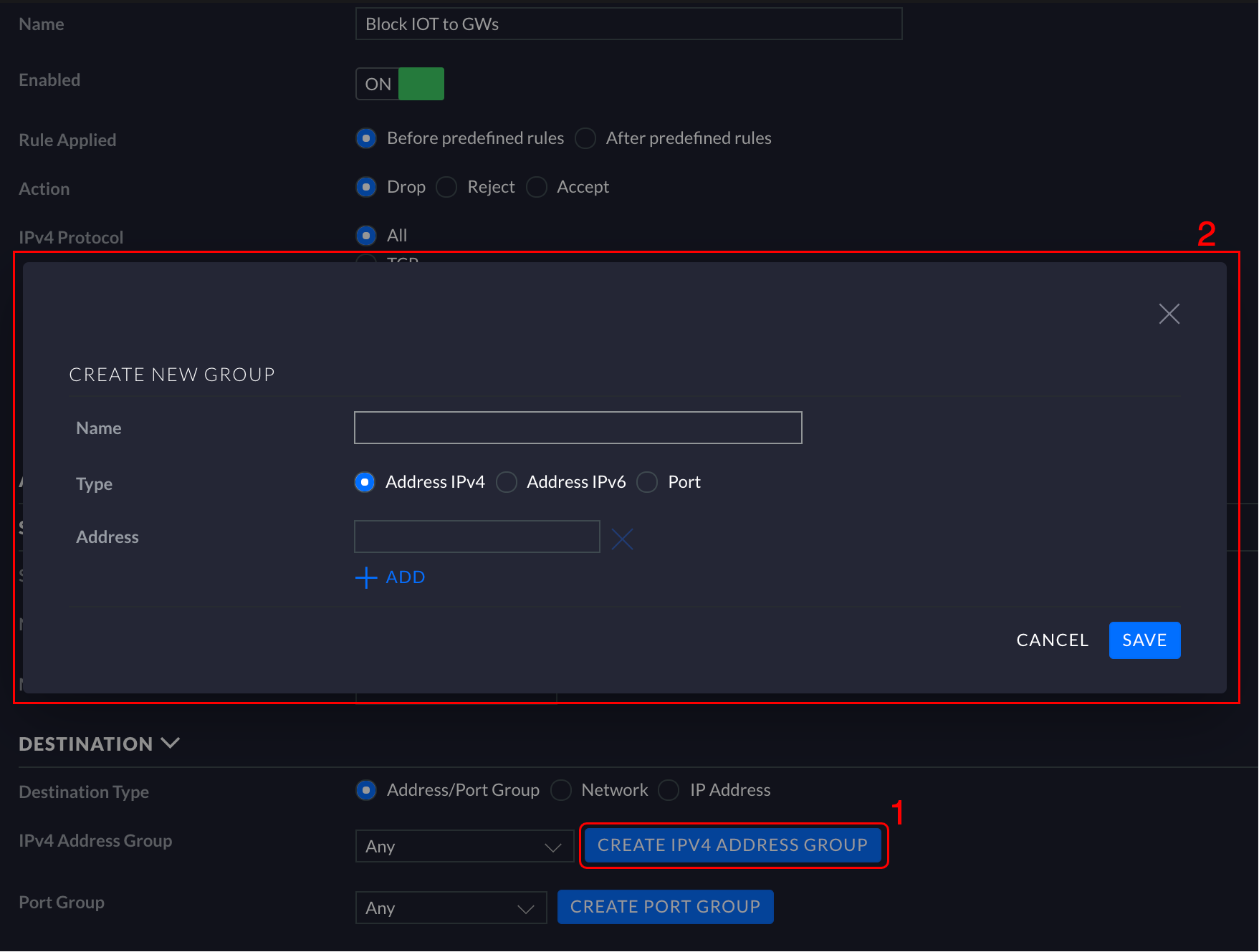

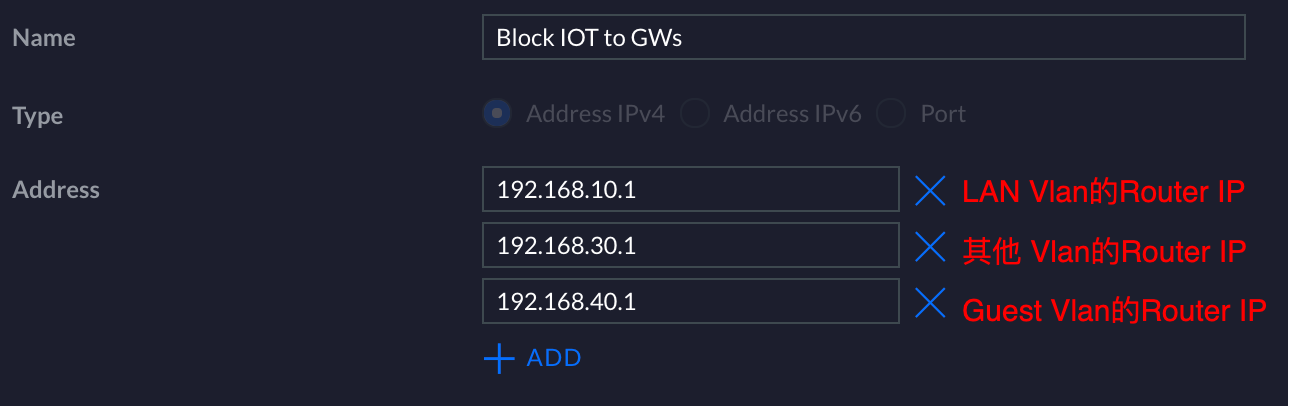

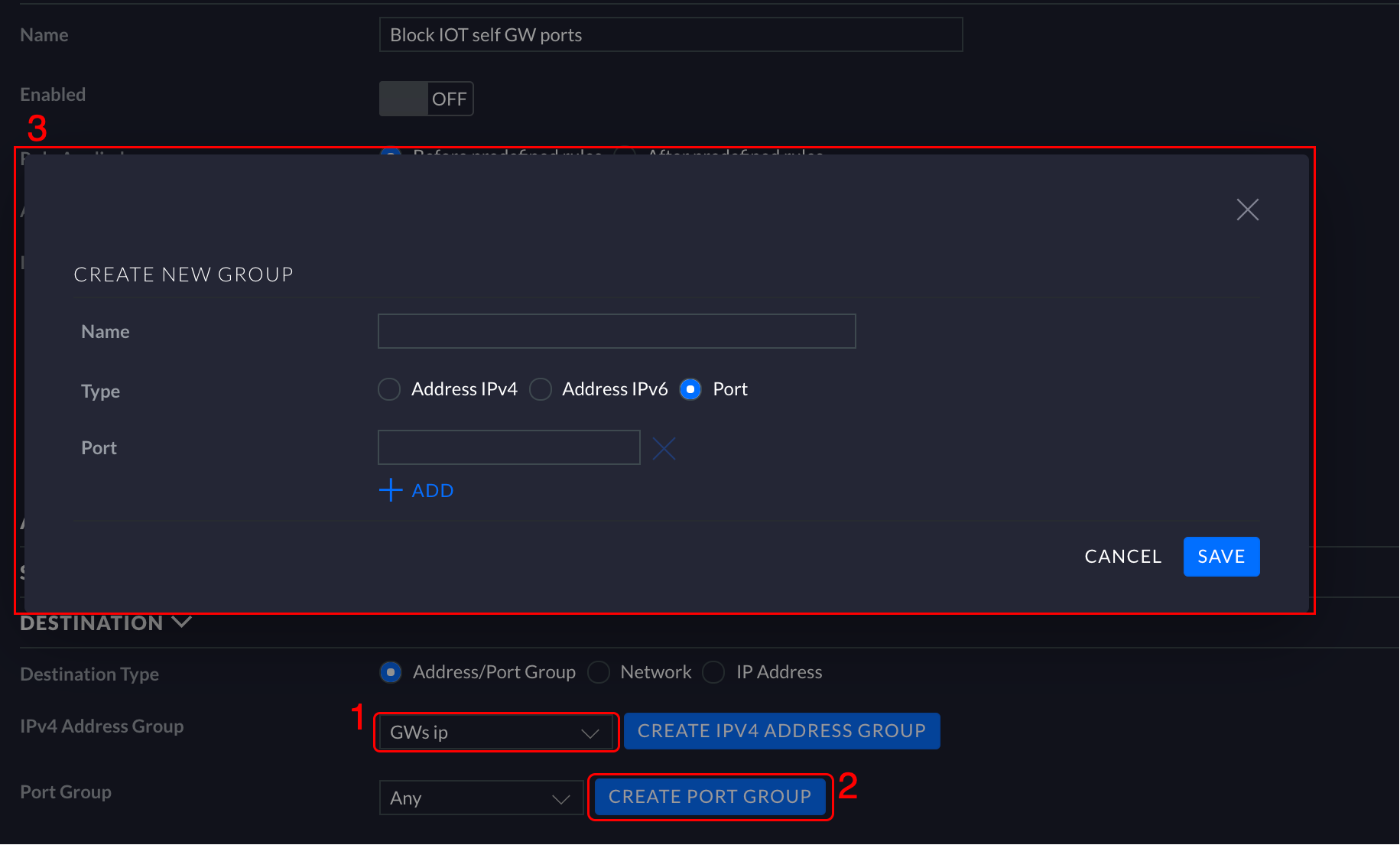

至於DESTINATION的部分就比較複雜了,我們目前要阻擋的是IOT Vlan 前往其他Vlan網路Router的IP,所以我們要建立一個專屬的IP Groups,這邊順便介紹另一種建立Groups的方法,除了之前介紹的在Groups頁面創建以外,也可以直接在防火牆規則建立設定中,從SOURCE或DESTINATION選擇Address/Port Group類別,點選下面出現藍色的CREATE IPV4 ADDRESS GROUP會跳出建立Group的彈出視窗,我們在彈出視窗創建一樣叫Block IOT to GWs的IP群組,裡面依序新增除了IOT Vlan自己本身的Router IP外的其他Vlan網路的Router IP,像下圖一樣我們IOT Vlan是在

192.168.20.x的網段,所以我們就新增一個除了20其他都包含的Group。

直接在DESTINATION設定處建立新的Groups

直接在DESTINATION設定處建立新的Groups

以上都設定完後就可以按下SAVE儲存設定,再讓我們試看看從IOT Vlan Ping不Ping的到

192.168.10.1,從下圖可以看出Block IOT to GWs成功阻擋了我們的連線!

從IOT Vlan網路連線到LAN Vlan的Router中

從IOT Vlan網路連線到LAN Vlan的Router中

再試試看連進自己的Router IP

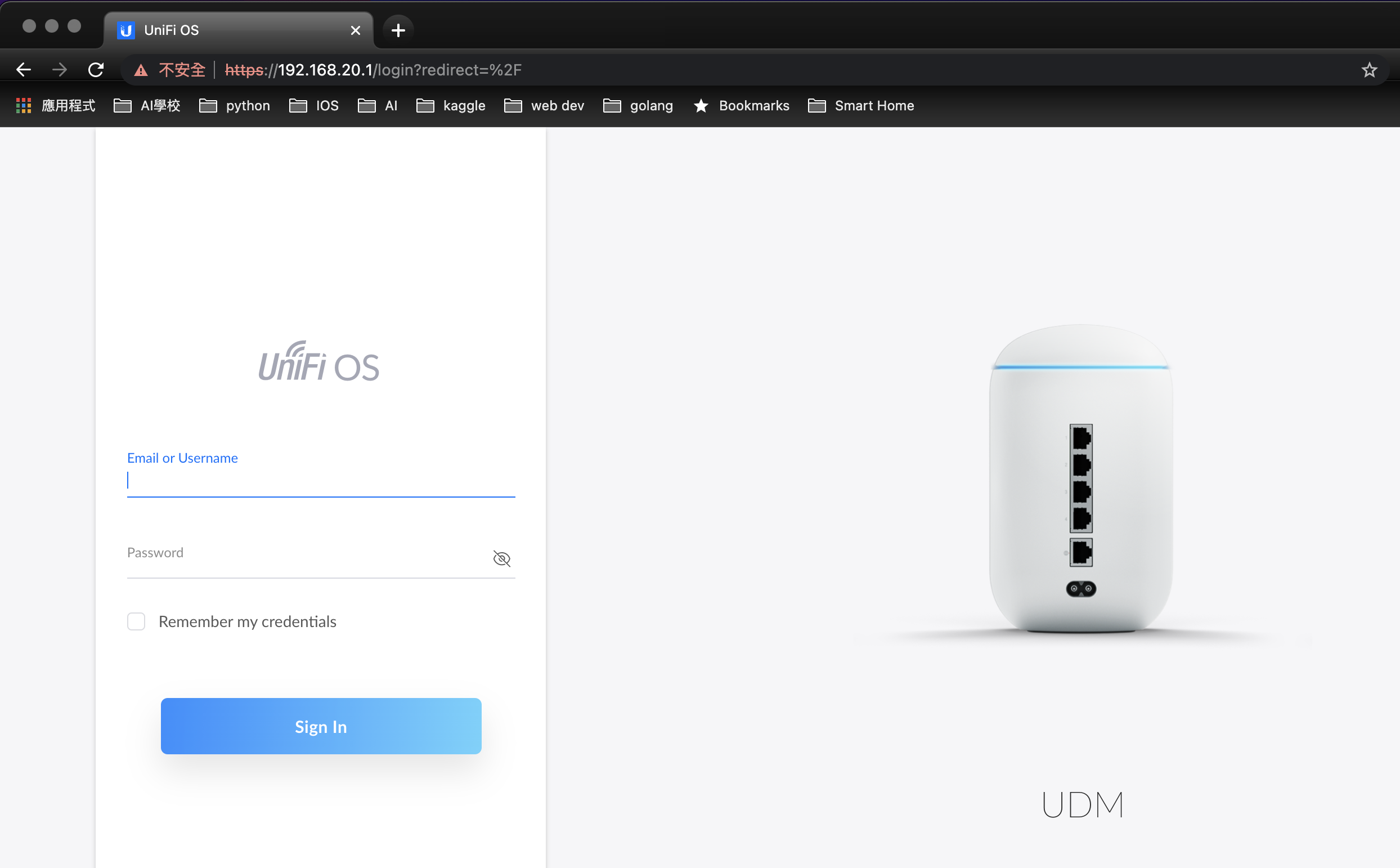

上面我們成功阻擋了IOT Vlan連進別網段的Router IP,但我們還沒有試過連上自己網段的Router IP會發生什麼事,像下圖中我們開啟瀏覽器在網址處輸入192.168.20.1連上Router IP,會連上Unifi OS的登入頁面,等於只要有辦法登入Unifi OS那麼IOT Vlan的任何裝置都能從自己的網段去更改我們的網路設定,那麼只要有心人士進去把防火牆規則全關掉,我們之前做的東西就全部白費了,但這邊有個問題是我們沒辦法像前面這樣直接建防火牆規則阻擋IOT Vlan裝置連上192.168.20.1,若是這樣IOT Vlan的裝置會直接沒辦法做所有連線。

於IOT Vlan瀏覽器連上Router IP進入Unifi OS畫面

於IOT Vlan瀏覽器連上Router IP進入Unifi OS畫面

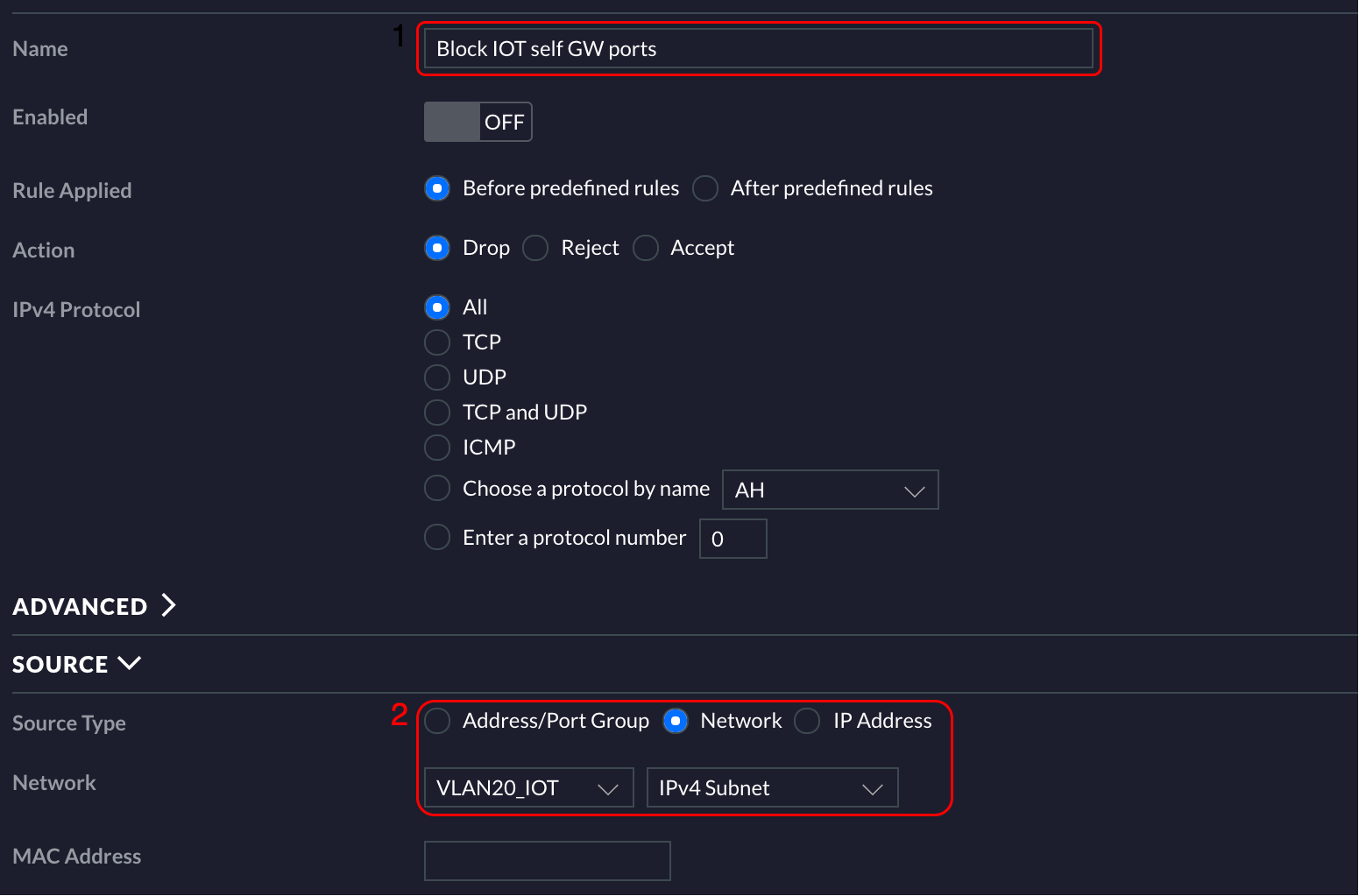

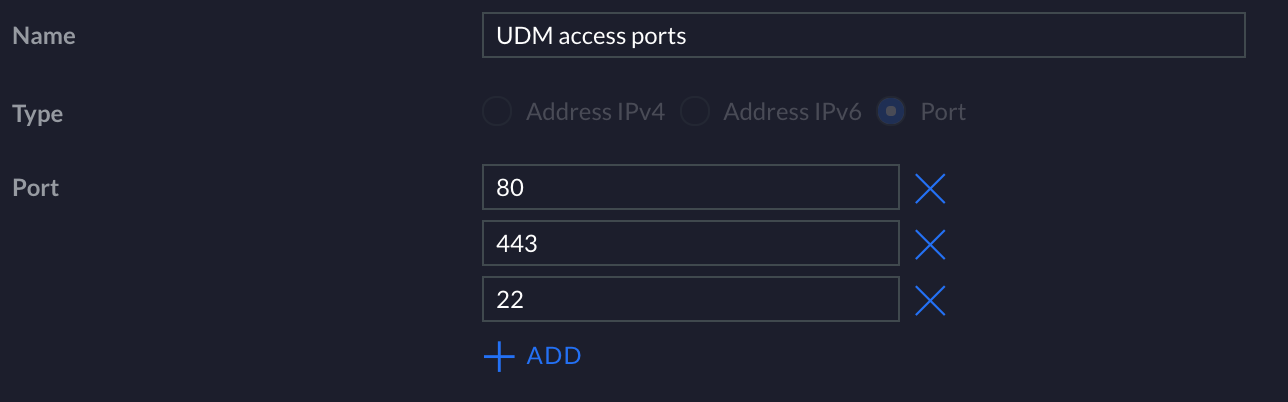

因為我們沒辦法直接阻擋一個裝置連線到他自己網路的Router IP,所以我們只能想一些比較搞剛的方法來保護我們的網路,這邊我們會把一些常用的Port組一個群組,讓IOT Vlan裡的裝置沒辦法連上這些Port,至少可以讓它沒辦法從Router IP連上Unifi OS,首先我們跟上面一樣建立一個LAN LOCAL的防火牆規則,名稱就取做Block IOT self GW ports,Action跟SOURCE都跟前面一樣選擇Drop與VLAN20_IOT。

Block IOT self GW ports防火牆規則設定

Block IOT self GW ports防火牆規則設定

DESTINATION的地方我們也跟前面一樣直接點選CREATE IPV4 ADDRESS GROUP創建一個名叫GWs ip包含所有Router IP的Group,像我這邊就是LAN Vlan的

192.168.10.1、IOT Vlan的192.168.20.1與Guest Vlan的192.168.40.1,建完GWs ip後再下面有一個CREATE PORT GROUP的藍色按鈕,點下去一樣會有彈出視窗,這邊我們要建立前面提到的常用連線的Port的群組,我們把它取名UDM access ports,下面填入80、443、22等Port,這三個Port是連線進入Unifi OS會用到的Port,設定好DESTINATION後按下儲存就完成這個規則的建立啦!

建立UDM access ports群組做為防火牆規則的DESTINATION

建立UDM access ports群組做為防火牆規則的DESTINATION

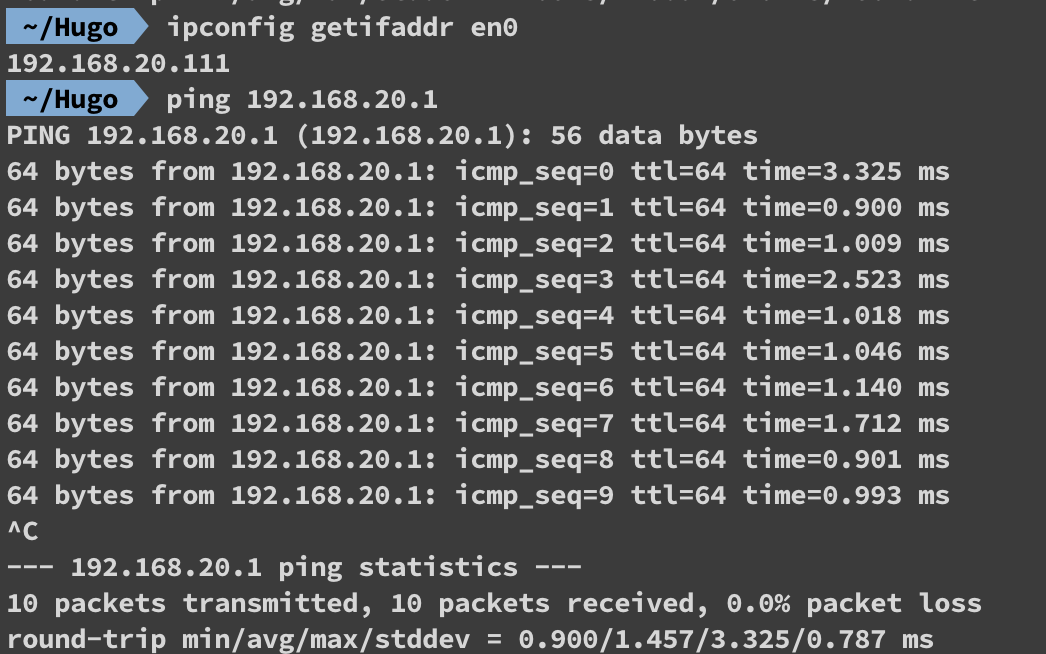

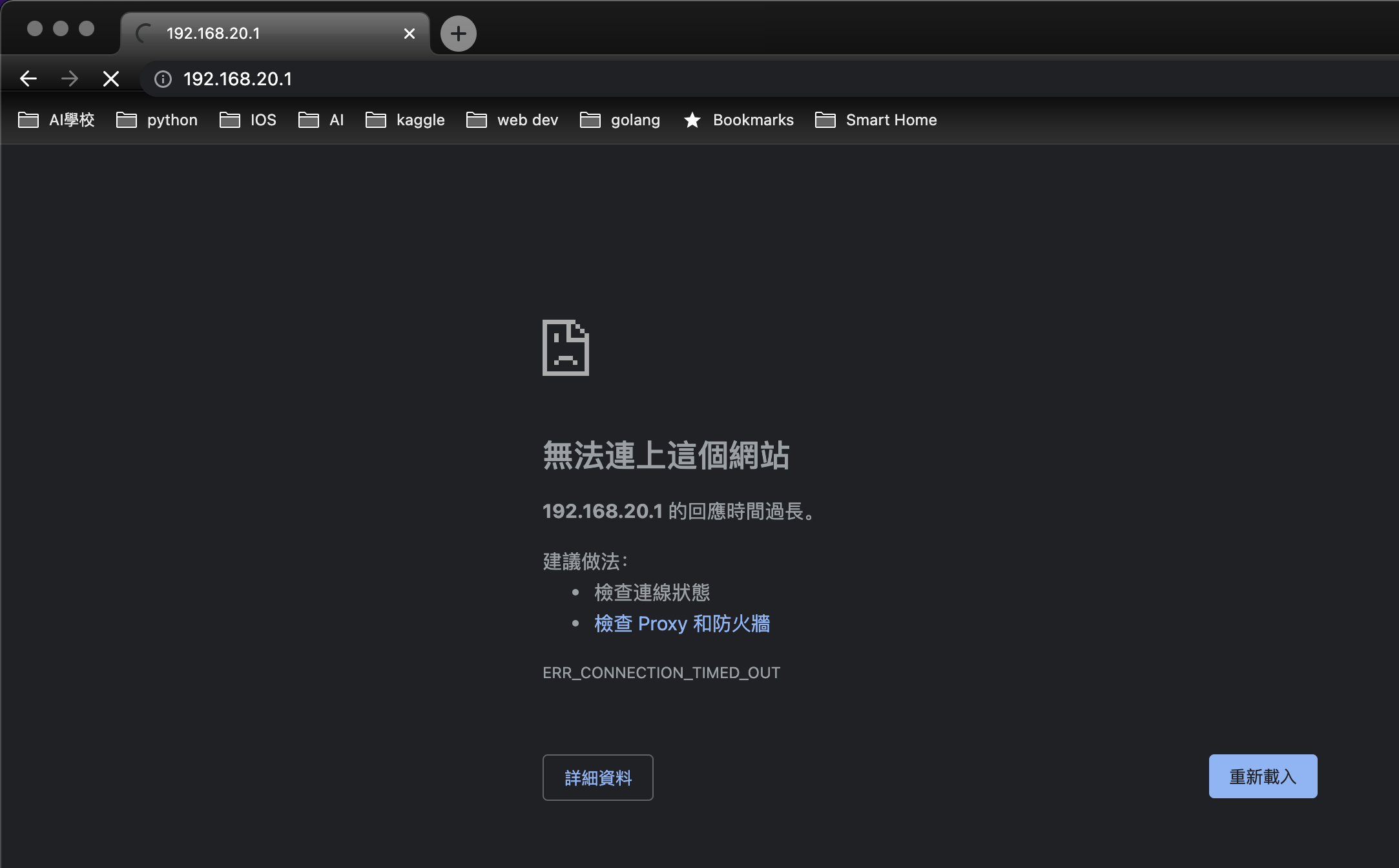

如果我們試著從IOT Vlan去Ping自己的Router IP會發現還是可以Ping的到,但是當我們一樣在瀏覽器輸入192.168.20.1網址時會發現它沒辦法連上Unifi OS的登入頁面了,代表我們剛剛的防火牆規則建立成功。

從IOT Vlan ping 自己的 Router IP

從IOT Vlan ping 自己的 Router IP

無法連上 192.168.20.1

無法連上 192.168.20.1

安全是比較來的

終於把基於智慧家庭的Unifi設定都簡單分享完畢,大多設定主要是參考國外一些Unifi設定的教學影片與文章,並基於自己的使用情境去稍作修改,雖然提到的很多東西在專業的MIS人員看來應該是很基本但也是把我搞得一個頭兩個大了…經過這些設定至少是可以確定我們的居家網路會比一般家庭的網路相對安全,當然我相信真的厲害的有心人士只要多花一點心思還是可以駭進我們的網路,但通常除非你是什麼政要或是全球首富不然應該是不會有人這麼閒特別花時間來搞我們,未來就會開始介紹關於智慧家庭的東西,希望能幫助到大家。